-----------------------------------------------------------------------------------------

Université Virtuelle De Côte d'Ivoire

Faculté : Science Du Numérique Et De l’Informatique

Filière: Réseaux Et Sécurité Informatique

Parcours: Licence 3

Rapport De Stage

THÈME: MISE EN PLACE D'UN PORTAIL CAPTIF PROFESSIONNEL

période du 15 août au 29 septembre 2019

Auteur Encadreur

Traoré Mohamed Adingra Paul Aserne Kouassi

Année Académique : 2018 - 2019

DÉDICACE

Je tien à dédier ce travail à ma chère maman pour son amour infini

Son soutien incorporable

Sa compréhension qui n’a point d’équivalent

Mes sentiments d’amour et de respect les plus chaleureux à mon père

A qui je dois tant et tous

Symbole du courage et de sacrifice

Sa patience et son aide qui m’ont toujours encouragée et soutenue dans la période de mes études

Je souhaite que ce travail soit un témoignage de ma profonde affection et reconnaissance du sacrifice de mon père

............................................mise en place d'un portail captif professionnel----------------------------------

REMERCIEMENT

Au terme de ce stage, je tiens à exprimer ma gratitude

*A monsieur Adingra Paul Aserne Kouassi, encadreur pour sa disponibilité et le suivi lors de la rédaction de ce présent rapport.

* De même, mes remerciements vont à

l’endroit de tous ceux qui de près ou de loin ou encore d’une quelconque

manière m’ont apporté leur soutien et qui m’ont aidé à la réalisation de ce présent rapport.

*A monsieur Adingra Paul Aserne Kouassi, encadreur pour sa disponibilité et le suivi lors de la rédaction de ce présent rapport.

Je remercie en particulier :

*Tout le corps

professorat pour la formation

Théorique, pratique et les conseils qu’ils ont eu à nous donner

-------------------------------------mise place d'un portai captif professionnel----------------------------------------

SOMMAIRE

DÉDICACE I

REMERCIEMENTS II

GLOSSAIRE III

LISTE DES TABLEAUX IV

LISTE DES FIGURES V

AVANT-PROPOS VII

INTRODUCTION

CHAPITRE I: Contexte De Travail

I.1. Entreprise d'accueil

I.1. Entreprise d'accueil

I.2. Service d'affectation

I.3. Etude de l'existent

I.4. Identification du problème

I.4. Identification du problème

I.5. Cahier de charge

CHAPITRE Il : CONCEPTION

II.1.Description de la méthode

II.1.1. Méthodologie de conception du portail captif

II.1.2. Fonctionnement générale d'un portail captif

II.1.1. Méthodologie de conception du portail captif

II.1.2. Fonctionnement générale d'un portail captif

Il.2.Description et choix de l'outils technique

II.2.1 Aperçu des principaux portails captif

II.2.1.1. PFsense

II.2.1.2. ALCASAR

II.2.1.3. ZeroShell

II.2.1.4 ChilliSpot

II.2.2. Comparaison des portails captifs

II.2.3. Choix d'une solution de portail captif

II.2.4. Qu'est-ce PFsense?

II.2.5. Aperçu des fonctionnalités et services de PFsense

II.2.2. Comparaison des portails captifs

II.2.3. Choix d'une solution de portail captif

II.2.4. Qu'est-ce PFsense?

II.2.5. Aperçu des fonctionnalités et services de PFsense

CHAPITRE III : Réalisation

III.1. Résultat

III.1.1. Présentation de la fonction de la solution de PFsense

III.1.2. Implémentation de la solution de PFsense

III.1.3. Configuration de PFsense

III.1.4. Présentation du résultat issu de l’implémentation

CONCLUSION

III.1.1. Présentation de la fonction de la solution de PFsense

III.1.2. Implémentation de la solution de PFsense

III.1.3. Configuration de PFsense

III.1.4. Présentation du résultat issu de l’implémentation

CONCLUSION

---------------------------------------mise en place d'un portail captif professionnel---------------------------------

LISTE DE TABLEAU

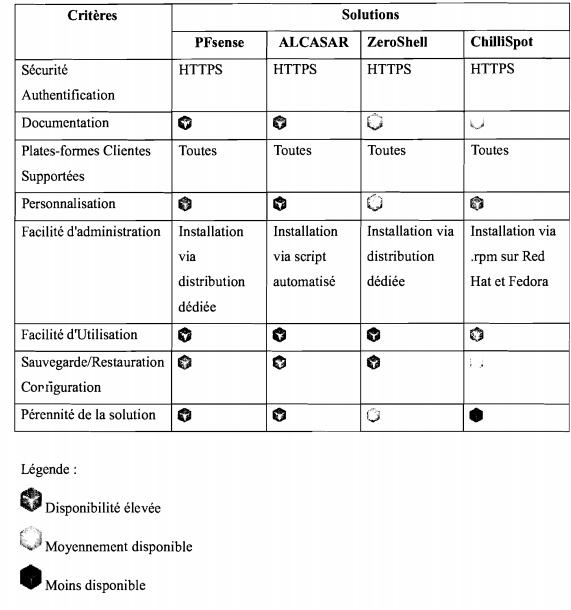

Tableau IV. 1 : Comparaisons des différentes solutions de portail captif

-----------------------------------------mise en place d'un portail captif professionnel-------------------------------

LISTE DE FIGURE

Figure Il. 1 : Fonctionnement général d'un portail captif

Figure III.1.2.1 : Architecture réseau standard d'implantation de PFsense

Figure III.1.2.2 : Écran de demarrage de FREEBSD

Figure III.1.2.3 : Boîte de dialogue pour la configuration de VLAN

Figure III.1.2.4 : Validation des noms d'interface

Figure III.1.2.5 : Ajout ou non de carte optionnelle

Figure III.1.2.6 : Option d'installation de PFsense

Figure III.1.2.7 : Confirmation de l'installation

Figure III.1.2.8 : Type d'installation

Figure III.1.2.9 : Création de partitions

Figure III.1.2.10 : Lancement de l'installation

Figure III.1.2.11 : Fin de l'installation

Figure III.1.2.12 : Menu de configuration

Figure III.1.2.13 : Configuration de l'adresse IP LAN

Figure III.1.2.14 : Portail de connexion à PFsense

Figure III.1.2.15 : Paramètres généraux de PFsense

Figure III.1.2.16 : Configuration générale

Figure III.1.2.17 : Configuration de l'interface WAN

Figure III.1.2.18 : Configuration de l'interface LAN

Figure III.1.2 : Configuration du serveur DHCP

Figure III.1.2 : Règles sur l'interface WAN

Figure III.1.2 : Activation du portail captif

Figure III.1.2 : Paramètres de la page de redirection

Figure III.1.2: Limitation de la bande passante

Figure III.1.2 Importation de code HTML.

Figure III.1.2 : Importation d'image 51

Figure III.1.2 : Page d'accueil du portail 51

Figure III.1.2 : Page d'echec 52

Figure III.1.2 : Gestion de comptes avec FREERADIUS 54

Figure III.1.2 : Gestion de comptes en local 55

Figure III.1.2: Activation de HTTPS pour l'accès sécurisé au webguid 5

Figure III.1.2 : Choix du type de certificat.. 57

Figure III.1.2 : Paramètres du certificat.. 57

Figure III.1.2 : Certificat téléchargé 58

Figure III.1.2 : Importation du certificat et de sa clé privée 58

Figure III.1.2 : Installation du paquet NTOP 60

Figure III.1.2 : Configuration de mot de passe NTOP 60

Figure III.1.2 : Statistiques globales 61

Figure III.1.2 : Rapport du trafic sur l'interface d'écoute 61

Figure III.1.2 : page d'accueil portail captif

Figure III.1.2 : page d'accueil portail captif

--------------------------mise en place d'un portail captif professionnel-----------------------------------------

LISTE DES ABRÉVIATION

AP :Access Point

CARP : CommonAddress Redundancy Protocol

CPU: Central Processing Unit

DHCP : Dynamic Host Configuration Protocol

DNS : Domain Name Service

FAI : Fournisseur d'Accès à Internet

FTP : Foiled Twisted Pair

HTTP : HyperText Transfer Protocol

HTTPS : HyperText Transfer Protocol Security

HTML : HyperText Markup Language

IP : Internet Protocol

LAN: Local Area Network

MAC : Medium Access Control

NFS : Network File System

NTP :Network Time Protocol

NAT: Network Address Translation

NA3 : Network Access Server

PPTP : Point-to-Point Tunneling Protocol

PHP : Hypertext Preprocessor

RADIUS: Remote Authentification Dual-In User Service

RAM : Random Access Memory

SSL : Secure Sockets layers

SSH : Secure Shell

STP : Shielded Twisted Pair

TCP : Transfer Control Protocol

UDP : User Datagram Protocol

UTP : Unshielded Twisted Pair

VPN : Virtual Private Network

WIFI : Wireless Fidelity

WAN : Wide Area Network

TIC:Technologies de l'information et de la communication

---------------------------mise en place d'un portail captif professionnel---------------------------------------------

AVANT-PROPOS

L’Université Virtuelle de Côte d’ivoire (UVCI) est un établissement public administratif d’enseignement à distance, situé à Abidjan et son siège se trouve au IIplateau.

Créée par décret N 2015-775 du 09 décembre 2015 par l’Etat de Côte d’Ivoire,

Cette université qui forme aux métiers du numérique éducatif est issue de la deuxième phase de l’appui financier du deuxième contrat de désendettement et de développement Education/formation conclu entre la république français et l’Etat de Côte d’Ivoire par la volonté politique du ministère de l’Enseignement supérieur et de la recherche scientifique à vouloir résoudre le problème du sureffectif des institutions universitaires.

Il est rappelé que L’Université Virtuelle de Côte d’ivoire compte en trois années de fonctionnement, plus de 8000 étudiants qui sont formés au numérique éducatif dans la filière informatique des sciences du numérique.

L’Université Virtuelle de Côte d’ivoire a pour principale mission de développer et vulgariser l’enseignement à distance à travers les technologies de l’information et de la communication qui font partie intégrante du programme thématique de la recherche du Conseil Africain et Malgache pour l’Enseignement Supérieur(CAMES). Elle offre des formations qualifiantes, diplômantes et professionnalisantes. Pour la rentrée universitaire, la licence informatique& science du numérique est ouverte avec 6 spécialités qui sont :

Réseaux et Sécurité Informatique (RSI) ; Base de Données (BD) ; Développement d’Application et e-Services (DAS) ; MultiMedia et Arts Numérique (MMX) ; Communication Digitales(COM) et e-Commerce et Marketing Digital(CMD).

INTRODUCTION

Selon

les statistiques mondiales [1], dix ivoiriens

sur cent sont utilisateurs d'Internet (en 2016). Ce chiffre a quasiment

triplé en 2018. Cet engouement à l'utilisation des TIC impose une augmentation

de l'offre des services Internet. En effet, bon nombre de ces populations disposent aujourd'hui d'un appareil

mobile (ordinateur portable, Smartphone, ...) et souhaitent pouvoir accéder à

Internet dans la majorité des lieux qu'ils fréquentent. Cela a occasionné une expansion très

rapide des points d'accès sans-fil pour permettre la connexion de ces appareils

nomades. Cependant chaque réseau possède

sa politique d'accès à Internet et ne souhaite laisser n'importe qui accéder aux réseaux. Face

à cela, il est nécessaire de mettre en place des systèmes d'authentification

sur ces réseaux qui, sera généralisé à tous les modes d'accès (sans-fil

ou filaire) nécessitant un contrôle d'accès. L'étude et la mise en place d'une telle

solution sera effectuée dans sa première phase sur le réseau du Campus Numérique

de l’université virtuelle de côte d’ivoire (uvci). Elle sera par la suite généralisée

à tous les réseaux des Universités publique de Côte d'Ivoire. Ce document

synthétise nos travaux menés dans ce cadre et est organisé en trois chapitres, Le premier chapitre de ce document présente

le contexte du travail, Le deuxième chapitre est consacré à la conception, et

enfin le troisième chapitre sera la

réalisation qui permettra de détailler la mise en œuvre pratique et technique

de la fonction captive de PFsense.

--------------------------------mise en place d'un portail captif professionnel-----------------------------------

CHAPITRE I : CONTEXTE DE TRAVAIL

I.1 . Entreprise D'accueil

L’Université Virtuelle de

Côte d’ivoire (UVCI) est un établissement public administratif d’enseignement à

distance, situé à Abidjan et son siège se trouve au IIplateau.

I.1.1 Objectif

L’Université Virtuelle de Côte d’Ivoire a pour principale mission de développer et vulgariser l’enseignement à distance à travers les Technologies de l’Information et de la Communication qui font partie intégrante du Programme Thématique de Recherche du Conseil Africain et Malgache pour l’Enseignement Supérieur (CAMES). Par conséquent, elle se doit d’accompagner les Universités et Grandes Écoles Publiques qui dispensent de cours en présentiel, afin que celles-ci convergent vers la formation à distance à travers le numérique

I.1.2 Défi scientifique

En s'appuyant sur ses valeurs fondamentales, l’UVCI veut être un haut lieu scientifique d'enseignement, de recherche et d’innovation.

Il a pour finalité de son bréviaire l’objectif constant d’allier la qualité et l’innovation afin d’assurer à ses étudiants les résultats qu’ils attendent d’une université qui garantit le sérieux et la pérennité de son service d’éducation et de formation

I.1.3. Défi de responsabilité social

L’université

virtuelle de côte d’ivoire est au cœur de l'héritage d'une longue tradition de

qualité au service de l’excellence et du progrès scientifique en Côte d’Ivoire. L’uvci défend l'égalité des

chances au cœur de la société du savoir.

Cependant elle résous le problème

d’employabilité grâce là l’innovation quelle a apporté aux l’étude supérieur à

savoir la valorisation de l'entrepreneuriat.

I.1..4 Organigramme

I.2. Service d’accueil

Mon

stage à la Sous-Direction des Moyens Généraux(SDMG) s’est déroulé

au sein du service de la logistique et de la maintenance.

Tout

au long de mon stage, j’ai été guidé par

mon encadreur monsieur ADINGRA PAUL ARSENE KOUASSI .Grâce à lui, j’ai eu la

possibilité de développer mon sujet de fin de formation qui est en parfaite

ammonie avec ma filière qui est Réseaux et Sécurité Informatique (RSI).par

ailleurs j’ai puis faire référence à plusieurs cours étudié pendant ma formation

notamment : les cours d’administration réseau, sécurité des serveurs,

administration système Windows. Ma mission de stagiaire entant qu’étudiant en(RSI)

était d’identifier les vulnérabilités et les risques auxquels les réseaux informatiques

sont exposés. En plus de choisir et de déployer les contre-mesures appropriées

pour augmenter la sécurité du réseau de l’établissement et le protéger contre

les menaces internes et externes. Développer et mettre en place une stratégie

sécuritaire globale pour les ressources en technologie de l’information.

I.3. Etude de l’existent

Toute

révision, modification ou action visant à apporter des améliorations au système

informatique de L’Université Virtuelle de Côte d’ivoire (UVCI) doit passer par une connaissance préalable de

l'ensemble des différents éléments constituant l'architecture de son système

informatique existant. L'analyse de l'existant a pour but à la fois d'évaluer

le niveau de performance et de disponibilité de l'infrastructure réseau, et de

déterminer quelles améliorations peuvent être apportées afin de la rendre plus

performante tout en facilitant sa gestion. Le matériel qui constitue

actuellement le système informatique de uvci peut se présenter comme suit:

- Des postes de travails : Ce sont les ordinateurs fixes du réseau à partir desquels les membres de l’administration et les étudiants accèdent à leurs sessions.

- Des switchs : ce sont des équipements qui relient plusieurs segments dans le réseau informatique

- Des wiffis : ce sont des équipements qui permettent la communication sans fil entre divers appareils.

- Le câblage : Le câblage constitue le support physique de transmission du réseau. Il est essentiellement réalisé avec de la paire torsadée FTP, STP, UTP Fast Ethernet de catégorie 5E et de la fibre optique.

- -Du matériel de visioconférence : L’ UVCI dispose d'un système de visioconférence constitué d'un moniteur et d'un codec.

- Des imprimantes et Scanners : Outils bureautiques par excellence, les imprimantes peuvent constituées aussi des nœuds d'un réseau

I.4.Identification du Problème

Le réseau de L’Université Virtuelle de Côte d’Ivoire,

comme n'importe quel autre réseau n'est pas sans faille en termes de sécurité. En

effet, bien que moderne, l'accès au réseau sans fil de UVCI se fait par

authentification de l’adresse MAC, et celui au filaire par la détention d'un

compte valide (identifiant/mot de passe) sur les poste fixes. Cela reste

insuffisant quand on sait qu'il existe de nos jours des logiciels capables de

contourner la sécurité l'authentification par adresse MAC. Déplus elle ne permet pas une gestion efficace des utilisateurs.

En outre, un utilisateur qui venait brancher sa machine personnelle à partir

d'un câble du réseau, pouvait se connecter sans qu'il ne lui soit demandé de

s'authentifier. Ce qui n'est pas sans risque car un utilisateur mal intentionné

pourrait contourner facilement l'authentification d'où une remise en cause de

la politique d'accès. Ainsi l'évolution du nombre croissant d'utilisateurs

Wi-Fi et le contrôle d'accès de tous les utilisateurs font apparaître

l'impératif de mise en place d'un système d'authentification transparent et

simple d'utilisation. Voilà autant de problèmes auxquels nous avons apporté une

solution grâce à cette étude de portail captif.

I.4. Cahier de charge

Plusieurs choses étaient primordiales pour avoir

une ligne directrice du projet. En voici quelques caractéristiques principales

du réseau à implémenter :

·

Authentifier les utilisateurs et de partager de

façon sécurisée l'accès Internet.

·

Les utilisateurs

doivent se connecter au réseau en Wifi ou filaire.

·

Le portail captif doit

attribuer les adresses IPV4 aux clients.

·

Les paramètres du compte sont stockés dans une

base de données existante et les comptes déjà existants doivent pouvoir être

utilisés

·

Pour se connecter, les

clients n'ont besoin que d'un navigateur Web d'un Login et d'un Mot de passe.

·

Aucune configuration

ne doit être faite chez le client.

·

Toutes les requêtes

des clients doivent être automatiquement redirigées sur la page

d'authentification.

·

L'authentification des

clients et des administrateurs doit se faire de façon sécurisée.

·

Le point d'accès doit

être totalement transparent pour le client. Les clients ne pourront qu'accéder

au Web.

·

L'accès au Web et par

ricochet au portail captif doit être indépendant de la plateforme.

·

De même, l'adressage

du réseau de l’établissement ne devra pas être modifié afin de ne pas pénaliser

les utilisateurs du réseau pendant le déploiement

-----------------------------mise en place d'un portail captif professionnel---------------------------------

CHAPITRE II : CONCEPTION

II.1 Description de la méthode

Pour résoudre le problème lié à Sécurité des échanges lors de

l'authentification et filtrage des sites indésirables sur le réseau de L’Université Virtuelle de Côte d’ivoire

(UVCI), nous avions Développé et mis en place une stratégie sécuritaire globale

pour les ressources en technologie de

l’information appelé portail captif.

II.1.1. Méthodologie de conception du portail captif

Un portail captif est une

application qui permet de gérer l'authentification des utilisateurs d'un réseau

local qui souhaitent accéder à un réseau externe (généralement Internet) [2].

Il oblige les utilisateurs du réseau local à s'authentifier avant d'accéder au

réseau externe. Lorsqu'un utilisateur cherche à accéder à Internet pour la

première fois, le portail capte sa demande de connexion grâce à un routage

interne et lui propose de s'identifier afin de pouvoir recevoir son accès.

Cette demande d'authentification se fait via une page web stockée localement

sur le portail captif grâce au serveur HTTP. Ceci permet à tout ordinateur

équipé d'un navigateur web et d'un accès Wifi de se voir proposer un accès à

Internet. Au-delà de l'authentification, les portails captifs permettent

d'offrir différentes classes de services et tarifications associées pour

l'accès Internet (Par exemple: Wifi gratuit, filaire payant, 1 heure

gratuite,...). Cela est obtenu en interceptant tous les paquets quelles que

soient leurs destinations jusqu'à ce que l'utilisateur ouvre son navigateur web

et essaie d'accéder à Internet. Lors de l'établissement de la connexion, aucune

sécurité n'est activée. Cette sécurité ne sera active que lorsque l'ordinateur

connecté tentera d'accéder à Internet avec son navigateur web. Le portail

captif va, dès la première requête HTTP, rediriger le navigateur web afin

d'authentifier l'utilisateur, sans quoi aucune demande ne passera au-delà du

serveur captif. Une fois l'utilisateur authentifié, les règles de firewall le

concernant sont modifiées et celui-ci se voit autorisé à utiliser son accès

Internet pour une durée fixée par l'administrateur. A la fin de la durée fixée,

l'utilisateur se verra redemander ses identifiants de connexions afin d'ouvrir

une nouvelle session. Ce système offre donc une sécurité du réseau mis à disposition,

il permet de respecter la politique de filtrage web de l'entreprise grâce à un

module proxy et permet aussi grâce à un firewall intégré d'interdire l'accès

aux protocoles souhaités.

II.1.2 Fonctionnement général d’un portail captif

Le fonctionnement type

d'un portail captif peut être représenté par la figure II.1.2.

Figure 1: fonctionnement général d'un

portail captif

Le client se connecte au réseau par l'intermédiaire d’une connexion

filaire ou au point d'accès pour du wifi. Ensuite un serveur DHCP lui fournit

une adresse IP ainsi que les paramètres de la configuration du réseau. A ce

moment-là, le client à juste accès au réseau entre-lui et la passerelle, cette

dernière lui interdisant, pour l'instant, l'accès au reste du réseau. Lorsque

le client va effectuer sa première requête de type web en http ou https, la

passerelle le redirige vers une page web d'authentification qui lui permet de

s'authentifier grâce à un login et un mot de passe. Cette page est cryptée à

l'aide du protocole SSL pour sécuriser le transfert du

login et du mot de passe. Le système d'authentification va alors contacter une

base de données contenant la liste des utilisateurs autorisés à accéder au

réseau. Enfin le système d'authentification indique, plus ou moins directement

selon les portails captif, à la passerelle que le couple MAC/IP du client est

authentifié sur le réseau. Finalement le client est redirigé vers la page Web

qu'il a demandé initialement; le réseau derrière la passerelle lui est

dorénavant accessible. Le portail captif, grâce à divers mécanismes comme une

fenêtre pop-up sur le client rafraîchie à intervalles réguliers ou des requêtes

Ping vers le client, est en mesure de savoir si l'utilisateur est toujours

connecté au réseau. Au bout d'un délai d'absence sur le réseau, le portail

captif va couper l'accès à cet utilisateur.

II.2. Description et choix des outils techniques

Toutes les solutions que

nous avons étudiées sont des solutions libres et gratuites ce qui nous permet

de réduire considérablement le coût de leur mise en place.

II.2.1. Aperçu des principaux portails captifs

II.2.1.1. PFsense

PFsense est une

distribution FreeBSD développée en 2004. L'objectif de départ est d'assurer les

fonctions de pare-feu et de routeur mais l'engouement généré par cet applicatif

lui a permis d'étendre ses fonctionnalités et présente maintenant les fonctions

de portail captif, serveur proxy, DHCP ... Son installation se fait facilement

via une distribution dédiée et toutes les configurations peuvent se faire soit

en ligne de commande (SSH) ou via l'interface web (HTTPS). La sauvegarde et la

restauration de configuration est disponible à travers l'interface web et

permet de générer un simple fichier d'une taille raisonnable. Le portail assure

une évolution constante grâce à des mises à jour régulières dont l'installation

est gérée automatiquement dans une partie du panneau d'administration. Cette

solution permet une authentification sécurisée via le protocole HTTPS et un

couple utilisateur / mot de passe. Une documentation très complète est

disponible sur Internet, un support commercial est désormais présent en cas de

gros incident. PFsense dispose aussi d'une communauté très active. PFsense

assure une compatibilité multi-plates-formes, une personnalisation complète des

pages accessibles aux utilisateurs ainsi qu'une simplicité d'utilisation grâce

à une page de connexion succincte où on ne retrouve que deux champs

(utilisateur / mot de passe).

II.2.1.2. ALCASAR

ALCASAR (Application

Libre pour le Contrôle d'Accès Sécurisé et Authentifié au Réseau) est un projet

français essentiellement dédié aux fonctions de portail captif. Cet applicatif

s'installe via un script supporté par la distribution Linux Mandriva, les configurations

se font via une interface de gestion sécurisée (HTTPS) ou bien en ligne de

commande directement sur le Serveur Mandriva. Une sauvegarde de la

configuration est prise en charge via la création d'un host système (fichier

système) dans le panneau d'administration, ce qui engendre tout de même un

fichier d'une certaine taille. Les mises à jour régulières assurent la

pérennité de la solution. L'authentification au portail est sécurisée par HTTPS

et un couple utilisateur / mot de passe. Une documentation assez complète est

disponible pour l'installation et la configuration et la communauté est active.

Tout comme PFsense, ALCASAR est compatible avec de nombreuses plates-formes, la

personnalisation des pages utilisateurs et la simplicité d'utilisation sont

présentes.

II.2.1.3. ZeroShell

ZeroShell est une

distribution Linux conçue pour mettre en place une sécurité globale au sein

d'un réseau (Pare-Feu, VPN, portail captif...). Son installation est simple via

une distribution dédiée. Elle présente une interface de gestion web simple

d'utilisation qui permet entre autres de sauvegarder la configuration du

portail captif ou encore de personnaliser les pages de connexion et déconnexion

dans un éditeur HTML intégré. Comme les deux autres solutions la page d'authentification

est sécurisée et la connexion se fait via un couple utilisateur / mot de passe.

On retrouve assez peu de documentation pour la gestion du système mais la

communauté à l'air tout de même bien présente. Son utilisation reste identique

aux autres solutions présentées.

II.2.1.4. ChilliSpot

ChilliSpot est un

applicatif dédié à la gestion de l'authentification sur les réseaux, son

installation est assez simple via un package applicatif disponible sur les

distributions Red Hat et Fedora. La sauvegarde de la configuration est

disponible mais elle implique de copier les fichiers de configuration et donc

de les connaître. La page de connexion est disponible en HTTPS à condition

d'avoir configuré le serveur web (Apache) au préalable en écoute sur le port

443. On retrouve une documentation complète et une communauté assez active,

mais le projet est en régression, la dernière version stable date d'octobre

2006 et le projet est mis en suspens depuis le départ du développeur principal

L'utilisation est la même que les autres solutions proposées, page de connexion

avec champs utilisateur et mot de passe.

II.2.2. Comparaison des portails captifs

Dans l'étude comparative

des solutions nous avons mis en évidence plusieurs critères importants que

doivent prendre en compte les différentes solutions:

-Sécurité des échanges

lors de l'authentification: pour éviter la récupération de mot de passe sur le

réseau ;

- Présence d'une

documentation complète: pour assurer la rapidité de mise en place de la

solution;

-Simplicité

d'administration: pour permettre à différentes personnes d'administrer le

logiciel;

- Simplicité

d'utilisation: pour permettre à tous les visiteurs (expérimentés ou non) de se

connecter au réseau Wi-Fi ou filaire;

-Compatibilité multiplate-forme

: pour permettre la connexion depuis les Smartphones, différents navigateurs

web et différents système d'exploitation.

-Présence de sauvegarde

et restauration de configuration : pour permettre un redémarrage du système

très rapidement en cas de problèmes;

- Pérennité de la

solution : pour pallier les failles de sécurité et augmenter les

fonctionnalités de la solution via des mises à jour ;

-Possibilité de

personnaliser la page de connexion : pour adapter le logiciel à la charte

graphique de l'entreprise et ainsi le rendre plus convivial.

Le tableau Il.2.7 fait

un récapitulatif des critères de comparaison

II.2.4. Choix d'une solution de portail captif

Bien que nous n'ayons pas

mis en pratique toutes ces solutions pour les comparer, l'étude théorique

permet de retenir les deux premières solutions à savoir PFsense et ALCASAR car

elles répondent toutes deux à nos besoins: solutions libres, peuvent s'installer

sur un serveur comme sur un poste de travail, authentification des utilisateurs

par login et mot de passe, contrôle de la bande passante, facilité

d'administration, d'installation et de configuration, facilité d'utilisation,

documentation très détaillée et disponible, disponibilité de mises à jour, etc.

Les deux solutions répondent tout à fait au cas étudié mais ALCASAR s'installe

uniquement via une distribution Mandriva. Aussi ALCASAR s'installe via un

script automatisé, par contre PFsense s'installe via une distribution dédiée ;

ce qui rend impératif le choix de PFsense. De plus PFsense présente une

interface plus conviviale et une page principale en tableau de bord où l'on

retrouve toutes les informations essentielles et que l'on peut modifier en fonction

des besoins. Ce produit présente aussi une plus grande assurance car la

communauté des utilisateurs est très active. En

conclusion dans la suite de notre étude, nous utiliserons la solution du

portail captif PFense.

II.2.5. Qu'est-ce PFsense?

Développé par Chris

Buechler et Scott UlIrich, PFsense ou « Packet Filter Sense » est un applicatif

qui fait office de routeur/firewall open source basé sur le système

d'exploitation FreeBSD et Monowall. Il est une reprise du projet Monowall

auquel il rajoute ses propres fonctionnalités. PFsense est basé sur PF (packet

filter), comme iptables sur GNU/Linux et il est réputé pour sa fiabilité [4].

C'est une distribution dédiée qui peut être installée sur un simple poste de

travail, un serveur ou même sur un boîtier en version embarquée. Ce qui séduit

chez PFsense est sa facilité d'installation et de configuration des outils

d'administration réseau. En effet, après une installation en mode console, il

s'administre ensuite simplement depuis une interface web et gère nativement les

VLAN (802.1q). La distribution PFsense met ainsi à la disposition de

l'administrateur réseau une multitude d'outils open source et de services

permettant d'optimiser ses tâches. Parmi ces services, figure Captive Portail

(portail captif) qui fait l'objet de ce projet.

II.2.6. Aperçu des fonctionnalités et services de PFsense

En fonction de la version

du logiciel, le nombre de services et/ou de fonctionnalités peut varier. Pour

ce projet, la version 2.0.3 est utilisée. Ainsi cette version dispose entre

autres de:

- Support des VLAN tagués, c'est-à-dire

qu'elle permet de créer et gérer nativement les VLAN Routage IPv4 et (depuis

la version 2.1) IPv6

- NAT (Network Address Translation) pour faire correspondre un nombre restreint d'adresses IP publiques à un nombre plus élevé d'adresses privées locales

- Filtrage du trafic entrant et sortant pour tout type de trafic (ICMP, UDP, TCP...) pour faire office de pare-feu

- Limitation des connexions pour empêcher un utilisateur de se connecter à la fois avec son seul compte

- “Load Balancing" pour la transposition de charge en cas de surcharge;

- "Failover" pour le basculement d'une ligne à l'autre si l'on possède par exemple plusieurs abonnements à Internet; Proxy transparent qui joue le rôle de serveur mandataire;

- DNS dynamique pour la gestion dynamique des noms de domaines

- Portail captif

- Serveur DHCP

- Contrôle d'accès par adresses MAC ou authentification RADIUS

- Serveur ou relay DHCP / DNS qui est relais du serveur DHCP / DNS

- etc.

------------------------------mise en place d'un portail captif professionnel-------------------------------------

CHAPITRE III : RÉALISATION

III.1. Résultats

III.1.1. Présentation

de la fonction de la solution pfsense

Pour le

matériel sur lequel PFsense doit s'installer, on a besoin d'un minimum qui soit

composé d'une machine dotée d'au moins deux cartes réseau et dont les

caractéristiques sont:

- au moins 1 Go de disque dur (500 Mo pour les plates-formes embarquées)

- au moins 128 Mo de RAM, mais plus de 512 Mo recommandés

- un CPU cadencé à au moins 100 MHZ (500 MHZ ou plus recommandé).

L'architecture réseau le plus souvent déployé

est représentée par la figure IV. 1

Figure III.1.1.

: Architecture réseau standard d'implantation de PFsense

Rappelons

ici qu'à la place du switch il est placé généralement un point d'accès sans

fil. Pour la phase de test de ce projet, nous avons eu besoin d'un point

d'accès sans fil, d'un Switch, d'un PC avec carte wifi pour le test et d'un

autre PC pour l'administration via le web.

III.1.2. IMPLEMEMENTATION DE LA SOLUTION

PFSENSE

Pour une

mise en œuvre pratique nous avons décrit pas à pas les différentes étapes de

l'installation. En effet, on peut utiliser le logiciel de deux façons :

installer directement sur le disque dur ou utiliser le logiciel via un live CD

sans l'installer. Cette dernière option est très rapide et efficace. Le

chargement se fait automatiquement ainsi que la configuration. Mais elle

possède tout de même des inconvénients tels que le chargement long, manque de

fiabilité et l'impossibilité d'ajouter des « packages» (logiciels) car on ne

peut pas toucher à la structure du CD [5]. Vu les inconvénients du live CD,

pour l'implantation dans le réseau, nous allons l'installer sur le disque dur

pour plus de sécurité. Téléchargez

l’image de pfSense dans la section « Download » de pfSense (http://www.pfsense.com).Démarrez

votre ordinateur à partir du cd de l’image de

pfSense ; l’installation va alors commencer

Laissez alors le compte à rebours se

terminer (10 secondes) ou appuyez directement sur « Entrée ». Le démarrage par

défaut est choisi. Ensuite

vient la configuration des interfaces réseaux. Vous remarquerez ci-dessous que

FreeBSD détecte le nombre de carte réseau, et y attribue des noms (em0 et em1

dans notre cas).Choisissez donc quel interface sera le LAN et l'autre le WAN

(ici LAN: em1, WAN: em0).Les VLAN ne seront pas utilisés.

Nous allons à présent choisir quelle interface

appartient au LAN, au WAN

Une fois les interfaces assignées, nous arrivons enfin au menu.

L’adresse par défaut du LAN est 192.168.1.1. Nous allons la modifier en

172.16.0.16 pour que pfSense soit sur le même réseau. Saisir l’option « 2 ».

Nous voilà de nouveau au menu. Nous allons à présent installer

réellement pfSense sur le disque dur. Saisir alors le choix « 99 »

L'installation qui va suivre se fait en acceptant toutes les options par

défaut. Il suffit d'accepter toutes les demandes (formatage si nécessaire et

création de la partition).

On choisit

d’installer pfSense facilement et rapidement.

Nous allons ici créer le swap. Le swap sert de partition d'échange pour

FreeBSD. Elle utilisé comme une mémoire RAM, mais sur le disque dur Une fois

appuyée sur OK on a ceci :

Si tout c'est bien passé, Pfsense s'installe

Si Pfsense s'est installé correctement, vous pouvez retirer le cd et

redémarrer la machine en allant sur reboot

III.1.3. CONFIGURATION

DE PFSENSE

PfSense est désormais disponible à

l’adresse du LAN :

http://pfsense.groupe1.esgis

- login : admin ;

- mot de passe : pfsense (par défaut)

C’est à partir de cette adresse que

toutes les manipulations vont se dérouler

Lors de la connexion à l’adresse de

pfSense, une aide à la configuration apparaît. Elle permet de configurer la

base de pfSense. Il est conseillé de l’utiliser même si par la suite les

informations renseignées peuvent être changées.

Nous voilà enfin sur la page par

défaut d’administration de pfSense.

---------------------------------------mise en place d'un portail captif----------------------------------------------------

CONCLUSION

Pour authentifier les utilisateurs de son réseau afin

de partager la connexion Internet de façon sécurisée, l’UVCI à travers SDMG

s'est orientée vers une solution de portail captif. Après une présentation de

la structure d'accueil, la démarche suivie pour cette étude a permis d'analyser

d'abord son système informatique pour connaître ses forces et faiblesses.

Ensuite une étude comparative de portail captif a permis de choisir une

solution à implanter. C'est ainsi que la solution PFsense a été retenue. Cet applicatif

libre a été ensuite étudié de façon technique et sa fonction captive a été

implantée de façon effective. Enfin le paquet Ntop intégré à PFsense a été

installé et configuré pour avoir une vue globale sur la consommation de la

bande passante. Nous pensons que le but de ce projet est atteint car, il nous

aura permis de savoir d'abord l'existence de solutions libres de portail

captif, ensuite de mener une étude comparative et de faire enfin

l'implémentation concrète de la solution libre PFsense. De plus, l'outil

PFsense tel que conçu, propose d'autres services réseau qui peuvent être mis à

profit en fonction des besoins. Les perspectives concernant ma formation

peuvent être vues sur divers angles

notamment, la participation à des forums informatique, s’inscrit sur différentes

plateforme de formation tel que le MOOC, participation à des conférences dédiées

au TIC et à l’entrepreneuriat… etc. Ces compétences

acquises toutes au long de ma formation pourraient être couronné par des métiers

comme administrateur réseaux, ingénieur

en sécurité informatique.

Aucun commentaire:

Enregistrer un commentaire